Begegnen Sie eingehenden E‑Mails mit einer ordentlichen Portion Misstrauen. Diese Einstellung stellt seit jeher den besten Schutz vor Computerviren und Malware dar.

Das gilt für Nachrichten von unbekannten Absendern, aber auch für Mails von Bekannten. Bei Letzteren könnte es sein, dass die Nachricht gar nicht von dem scheinbar bekannten Absender kommt, sondern ohne sein Wissen über seinen Account verschickt wurde. Daher gilt: Eine E‑Mail sollte immer einen einigermaßen persönlichen Bezug enthalten. Also eine Referenz auf etwas, was die Verbreiter von Malware normalerweise nicht wissen: Die Erwähnung eines tatsächlich stattgefundenen Gespräches, ein gemeinsamer Bekannter oder ein bevorstehendes Ereignis, von dem Absender und Empfänger wissen. Es sollte nichts allgemein bekanntes ohne jeden persönlichen Bezug sein; Newsmeldungen wie „Hund lebt elf Jahre von totem Herrchen“ werden im Gegenteil gerne von Virenautoren benutzt, um die Attraktivität der Nachricht zu steigern.

Eine andere Möglichkeit zur Verbreitung von Schadcode ist die Verwendung von gefälschten Absenderadressen, von denen viele Menschen E‑Mails bekommen, zum Beispiel angebliche Versandbestätigungen von amazon.de, eBay oder DHL oder vorgebliche Rechnungen von 1&1, Vodafone oder der Telekom. Ein Computerbetrüger, der angebliche amazon.de-E-Mails an fünf Millionen deutsche E‑Mail-Adressen verschickt, erreicht damit hunderttausende tatsächliche amazon.de-Kunden.

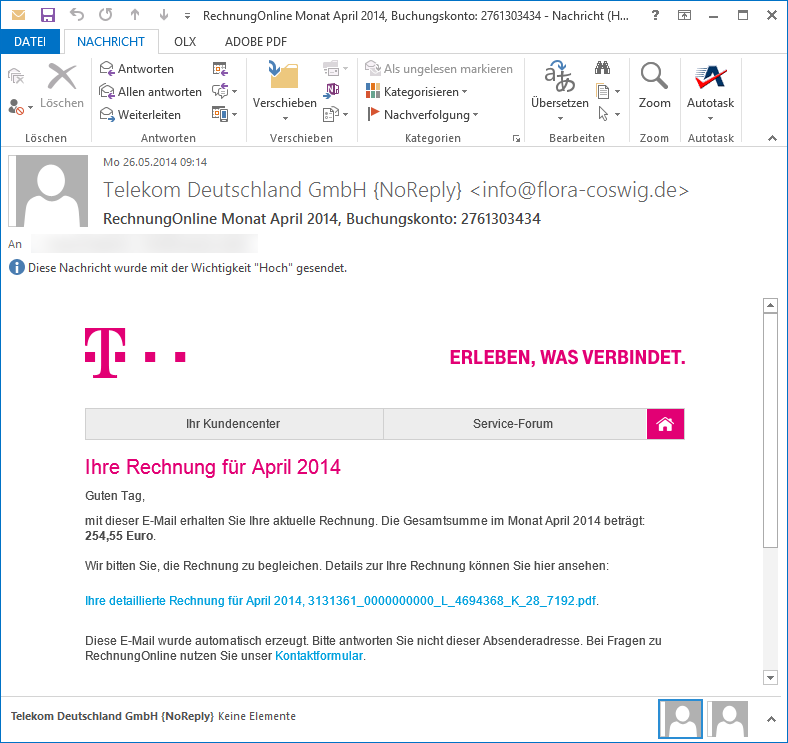

Keine Sorge – vor den negativen Auswirkungen solcher Mails kann man sich schützen. Ein aktuelles Beispiel illustriert dies. Schauen wir uns mal diese E‑Mails an:

Zunächst fällt auf, dass die Telekom normalerweise das Buchungskonto oder die Kundennummer in ihre Rechnungs-E-Mails schreibt.

Fehlt diese Information oder ist sie falsch (die richtige Nummer können wir in Computernähe aufbewahren), sollte noch mehr Misstrauen als gewöhnlich angesagt sein.

Fehlt diese Information oder ist sie falsch (die richtige Nummer können wir in Computernähe aufbewahren), sollte noch mehr Misstrauen als gewöhnlich angesagt sein.

In diesem Fall ist außerdem der Absender auffällig. Darauf kann man sich leider nicht verlassen, weil sich die Absenderadresse leicht fälschen lässt.

In diesem Fall ist außerdem der Absender auffällig. Darauf kann man sich leider nicht verlassen, weil sich die Absenderadresse leicht fälschen lässt.

Die Rechnung, so sieht es aus, ist nicht der E‑Mail angehängt, sondern wir sollen eine bestimmte Website besuchen. Das wird auch gerne gemacht, um uns dazu zu bringen, irgendwelche Zugangsdaten auf falschen (betrügerischen) Webseiten einzugeben; das nennt man dann „Phishing“.

Zur Erinnerung: Hinter jeder Website steht ein Server, den man über eine Domain erreicht. Zusätzlich wird beim Besuch des Servers noch mitgegeben, welche Information er liefern soll. Beispiel:

http://de.wikipedia.org/wiki/Berlin

Die Domain beginnt hinter dem „http://“ und endet vor dem ersten Schrägstrich. Moderne Browser zeigen das „http://“ gar nicht mehr an, kennzeichnen aber die Domain optisch. So sieht das in Google Chrome aus:

![]()

Der Computer (Server), den wir hier erreichen, heißt „de.wikipedia.org”. Dahinter geben wir diesem Computer die Information, welchen Inhalt er uns genau schicken soll.

Gerne verschleiern Virenautoren die Domain, also den Server:

http://mafia.ge/telekom.de/ihre-rechnung.html

In diesem Beispiel sollen wir den Server „mafia.ge“ besuchen. So heißt die georgische Domain; der Rest soll uns täuschen. Die Telekom hat mit diesem Link nichts zu tun.

http://telekom-rechnungsstelle.de/ihre-rechnung-372470923.html

Dieser Link wirkt geradezu authentisch. Es wäre immerhin denkbar, dass das Unternehmen mit dieser Adresse arbeitet; trotzdem sollten Sie sich genau ansehen, was Sie sich herunterladen, wenn Sie eine solche Adresse besuchen sollen.

http://rechnungsstelle.telekom.de/rech-3299432.html

Hinter dieser Adresse steckt mit allergrößter Wahrscheinlichkeit die Telekom, weil hier eine Subdomain der Domain „telekom.de“ verwendet wird; dies kann nur der Inhaber der Domain machen. Anders sieht es aus, wenn das Trennzeichen kein Punkt ist, dann ist es nämlich keine Subdomain, sondern einfach eine ganz andere Domain, die sich jedermann kurzfristig zulegen kann:

http://rechnungsstelle-telekom.de/rech-3299432.html

Die Domain hier also „rechnungsstelle-telekom.de”. Wie wir gleich sehen werden, verwenden die meisten Betrüger im Internet aber wesentlich schlechter verschleierte Domainnamen.

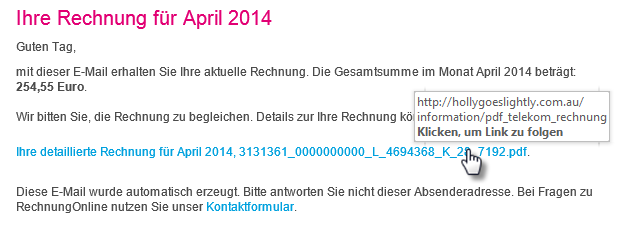

Nun zu unserer E‑Mail. Wenn wir diese in Microsoft Outlook lesen und mit der Maus auf den Link fahren, ohne zu klicken, dann sehen wir nach einem Augenblick einen Hinweis mit der Adresse des Links.

Der Umstand, dass die Telekom ihre Rechnungen offenbar über einen australischen Server zum Download bereitstellt, steigert unser Misstrauen. Vielleicht ein externer Dienstleister? Normalerweise würde man spätestens hier abbrechen!

Der Umstand, dass die Telekom ihre Rechnungen offenbar über einen australischen Server zum Download bereitstellt, steigert unser Misstrauen. Vielleicht ein externer Dienstleister? Normalerweise würde man spätestens hier abbrechen!

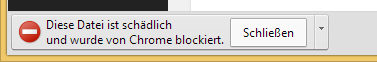

Beim Versuch, die Rechnung herunterzuladen, warnt nun der Browser; Google Chrome ist unter Sicherheitsaspekten derzeit der empfehlenswerteste Browser:

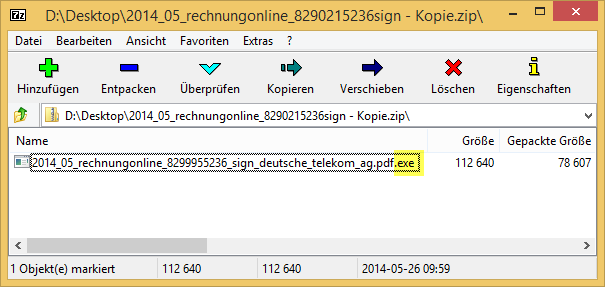

Trotzdem speichere ich das Dokument. Es ist ein ZIP-Archiv, wie es die Telekom für ihre Rechnungen leider auch verwendet. Ich entpacke es auf den Desktop und schaue mir den Inhalt an:

Der Dateiname hat die Erweiterung „.exe” (hier gelb markiert). Unter Windows signalisiert die Erweiterung den Typ der Datei; der Name selber lautet „2014_05_rechnungonline_…_sign_deutsche_telekom_ag.pdf“.

Merke: Die Erweiterung steht immer hinter dem letzten Punkt. Hinter dem allerletzten Punkt! Alles davor ist der Name.

Folglich handelt es sich um ein ausführbares Programm (EXEcutable), welches mit seinem Namen den Anschein erwecken will, eine PDF-Datei zu sein. Ein simpler Täuschungsversuch, der noch misstrauischer machen sollte (falls das überhaupt noch geht).

Folglich handelt es sich um ein ausführbares Programm (EXEcutable), welches mit seinem Namen den Anschein erwecken will, eine PDF-Datei zu sein. Ein simpler Täuschungsversuch, der noch misstrauischer machen sollte (falls das überhaupt noch geht).

In dem Augenblick, in dem ich diese Datei öffne (ausführe), kann das Programm auf meinem Computer „etwas“ machen. Weil ich kein Interesse habe, auszuprobieren, was der unbekannte Programmierer mit meinem Computer anfangen möchte, breche ich hier die Analyse ab.

In dem Augenblick, in dem ich diese Datei öffne (ausführe), kann das Programm auf meinem Computer „etwas“ machen. Weil ich kein Interesse habe, auszuprobieren, was der unbekannte Programmierer mit meinem Computer anfangen möchte, breche ich hier die Analyse ab.

Übrigens: Auf Virenscanner kann man sich an dieser Stelle nicht verlassen. Zwei Stunden nach dem Erhalt dieser E‑Mail habe ich den Anhang über VirusTotal.com einer Reihe von Virenscannern vorgelegt; nur zwei in Deutschland fast unbekannte Schutzprogramme haben den Schadcode zu diesem Zeitpunkt erkannt.

Einen Tag später dürften die meisten Scanner den Schädling identifizieren, aber alle E‑Mails erst mit einem Tag Verzögerung zu öffnen, ist gar nicht nötig. Es reicht, wenn Sie misstrauisch und vorsichtig bleiben!